«Компьютерное преступление: тогда и теперь»

Раздел: Социальные сети

|

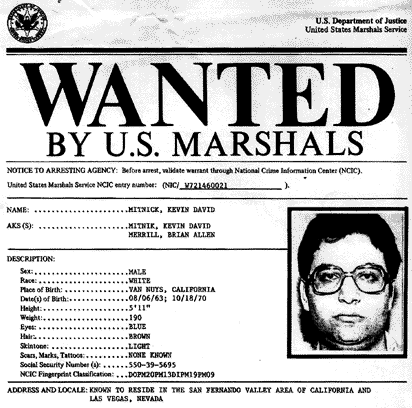

Я уже описывал моё коротенькое юношеское баловство с незаконной стороной информатики в её виде на конец 1980-ых. Но было ли это преступлением? Был ли я настоящим преступником? Не думаю. Говоря начистоту, я не был достаточно одарен, чтобы представлять хоть какую-нибудь угрозу, да и сейчас не представляю. Есть две классические книги, описывающие деятельность обладавших уникальным талантом хакеров в конце 80-ых, талантом, который поднимал их опасность до признания в качестве криминальной угрозы.   Яйцо кукушки: отслеживание шпиона через лабиринт компьютерной разведки Призрак в проводах: мои приключения в роли самого разыскиваемого хакера в мире Кукушка (примерно 1986 год) — вероятно, первый случай взлома, который расценивался как очевидно умышленное преступление, и, конечно, первый известный случай компьютерного взлома как международного шпионажа. Я прочел книгу ещё в оригинальном издании 1989 года, но рассказ всё так же захватывающе-познавателен. Прорицательность Клиффа Столла помогла ему предвидеть, как доверие компьютерам и зарождающемуся Интернету может быть уязвимо к настоящим, реальным и материальным преступникам. Не знаю, сделал ли Кевин Митник что-то совсем уж незаконное, но нет сомнений, что он был первым в мире известным компьютерным преступником.  К 1994 году он попал в список ФБР десяти самых разыскиваемых преступников, и статьи о его судебном деле шли на первые полосы «Нью-Йорк Таймс». Если момент, когда в сознание общества вошли понятия «компьютерное преступление» и «хакинг», существовал, то это был он. Кевин в «Призраке в проводах» в мельчайших подробностях рассказывает весь ход событий. В комиксе «Уиззиуиг» всё пересказано в урезанном виде, но взято прямо из источника, так что его стоит прочесть. Не сказал бы, что так хуже. Уже многие годы Кевин не занимается взломами; он написал несколько книг, описывающих его приемы, а теперь консультирует компании в вопросах улучшения их компьютерной безопасности. Эти две книги охватывают начало компьютерной преступности в таком виде, в котором мы её знаем. Конечно, сейчас проблема встала острей, чем в середине 80-ых: взять хотя бы значительно большее количество компьютеров, соединенных между собой, чем это мог представить кто-нибудь на заре эпохи. Но что действительно удивляет, так это то, как малы произошедшие изменения в приемах киберкриминала с 1985 года. Лучшим образцом современного — и под современным я понимаю 2000 год и позже — компьютерного преступления является «Главарь: как один хакер захватил миллиардное киберкриминальное подполье». Современные киберпреступления походят на классику черно-белого кино: все завязано на воровстве крупных сумм денег. Но вместе того, чтобы грабить банковские хранилища в стиле пары Бонни и Клайд, процесс производится в электронном виде, по большей части через банкоматы и эксплойты кредитных карт.  Написанная Кевином Поулсеном, другим известным отошедшим от дел хакером книга также является интригующим чтением. Я прочел её уже дважды и обнаружил самый познавательный отрывок, написанный протагонистом после его освобождения из тюрьмы в 2002 году: Один из бывших клиентов Макса из Кремниевой долины попытался помочь и дал Максу контракт на 5.000 долларов. Задача заключалась в тестовом проникновении в сеть компании, и руководство не особо беспокоило наличие или отсутствие отчета от него. Однако хакер воспринял работу всерьез. Он месяцами штурмовал сетевой экран, рассчитывая на одну из тех простых побед, к которым он привык, будучи этичным взломщиком. Но ему предстояло испытать удивление: состояние корпоративной безопасности улучшилось за то время, пока он сидел. Он не мог ничего поделать с сетью своего единственного клиента. Его стопроцентно успешная послужная история затрещала. Всё верно; сегодня ни один хакер не стал бы тратить время на лобовую атаку. Шанс успеха ничтожен. Вместо этого они метят в мягкое, густое подбрюшье каждой компании: пользователей внутри. Макс, хакер, описанный в «Главаре», хвастается: «С того момента в моей стопроцентной успеха я не сомневался.» Вот оно, новое лицо хакинга. Так ли это? Одна из самых изумительных деталей из рассказанного в «Призраке в проводах» — это не то, каким опытным хакером является Кевин Митник (хотя он несомненно вели́к), а то, как ужасающе эффективно он может выманивать критическую информацию у людей в повседневных разговорах. Снова и снова, сотнями едва различимых и ловких способов. Неважно, какой сейчас год — 1985-ый или 2005-ый, количество уровней безопасности военного уровня в компьютерной инфраструктуре не поможет никак, если кто-то за этими компьютерами щелкает по ссылкам с пляшущими кроликами. Социальная инженерия — самый надежный и актуальный прием взлома из числа изобретенных. Метод переживет нас всех. Для примера эры 2012 года рассмотрим случай Мэта Хонана. Он не уникален. В 4:50 дня кто-то залез в мой аккаунт iCloud, сбросил пароль и убрал сообщение-подтверждение в корзину. Мой цифробуквенный пароль состоял из 7 символов, и я нигде больше его не использовал. Годы назад, когда я его поставил, пароль показался мне безопасным. Но он не был безопасным. Особенно если учесть, что я пользовался им на протяжении нескольких лет. Полагаю, они подобрали пароль брутфорсом, и затем сбросили его, чтобы причинить ущерб моим устройствам. Я узнал о взломе из Twitter, когда ситуация ещё не прояснилась, и немедленно воспринял догадку скептически: вряд ли кто-нибудь вообще стал бы мучаться с брутфорсом, потому что брутфорс — это для дурачков. Попробуйте догадаться, что там действительно было. Вперед, угадайте! Вы, наверное, загадали социальную инженерию… при восстановлении пароля аккаунта? Бинго. После того, как они наткнулись на мой аккаунт [в Twitter], хакеры выполнили предварительное исследование. Мой аккаунт в Twitter ссылается на мой личный вебсайт, где они нашли мой адрес на Gmail. Полагая, что это был тот же электронный ящик, который у меня был для Twitter, Phobia наведался на страницу восстановления аккаунта Google. Собственно восстановление ему выполнять не пришлось, это была лишь всего лишь разведка. Phobia, хакер, которого описывает Мэт Хонан, — несовершеннолетний, проделавший всё это забавы ради. Один из его друзей, 15-летний хакер, известный под никнеймом Cosmo, и обнаружил прием с Amazon и банковскими картами, описанный выше. Чем сегодня заняты подростки-хакеры? Игроки Xbox различают друг друга по геймертэгам. И среди молодых игроков куда круче иметь простой геймертэг вида Fred, чем, скажем, Fred1988Ohio. До того, как Microsoft подлатала безопасность, чтобы получить форму сброса пароля в Windows Live (и таким образом захватить геймертэг), требовалось лишь имя аккаунта, последние четыре цифры и срок окончания действия банковской карты аккаунта. Дерек обнаружил, что у владельца тэга Cosmo есть аккаунт Netflix. И так он стал Cosmo. Приемы пугающе одинаковы. Единственная разница между Cosmo и Кевином Митником — это рождение в разные десятилетия. Сегодня компьютерные преступления — целый новый мир, но используемые в наши дни приемы почти идентичны приемам из 80-ых. Если вы хотите связаться с киберпреступностью, не тратьте время, разрабатывая ниндзя-навыки взлома, потому что слабое место — это не компьютеры. Это люди. |

АДМИНКА

АДМИНКА НАВИГАЦИЯ

НАВИГАЦИЯ СВЯЗЬ С НАМИ

СВЯЗЬ С НАМИ РАДИО

РАДИО ЛУЧШИЕ ЧАТЫ

ЛУЧШИЕ ЧАТЫ

СЧЁТЧИКИ

СЧЁТЧИКИ