«Авторизация на сайте через API социальных сетей с интеграцией в Spring Security»

Разделы:

, Социальные сети

|

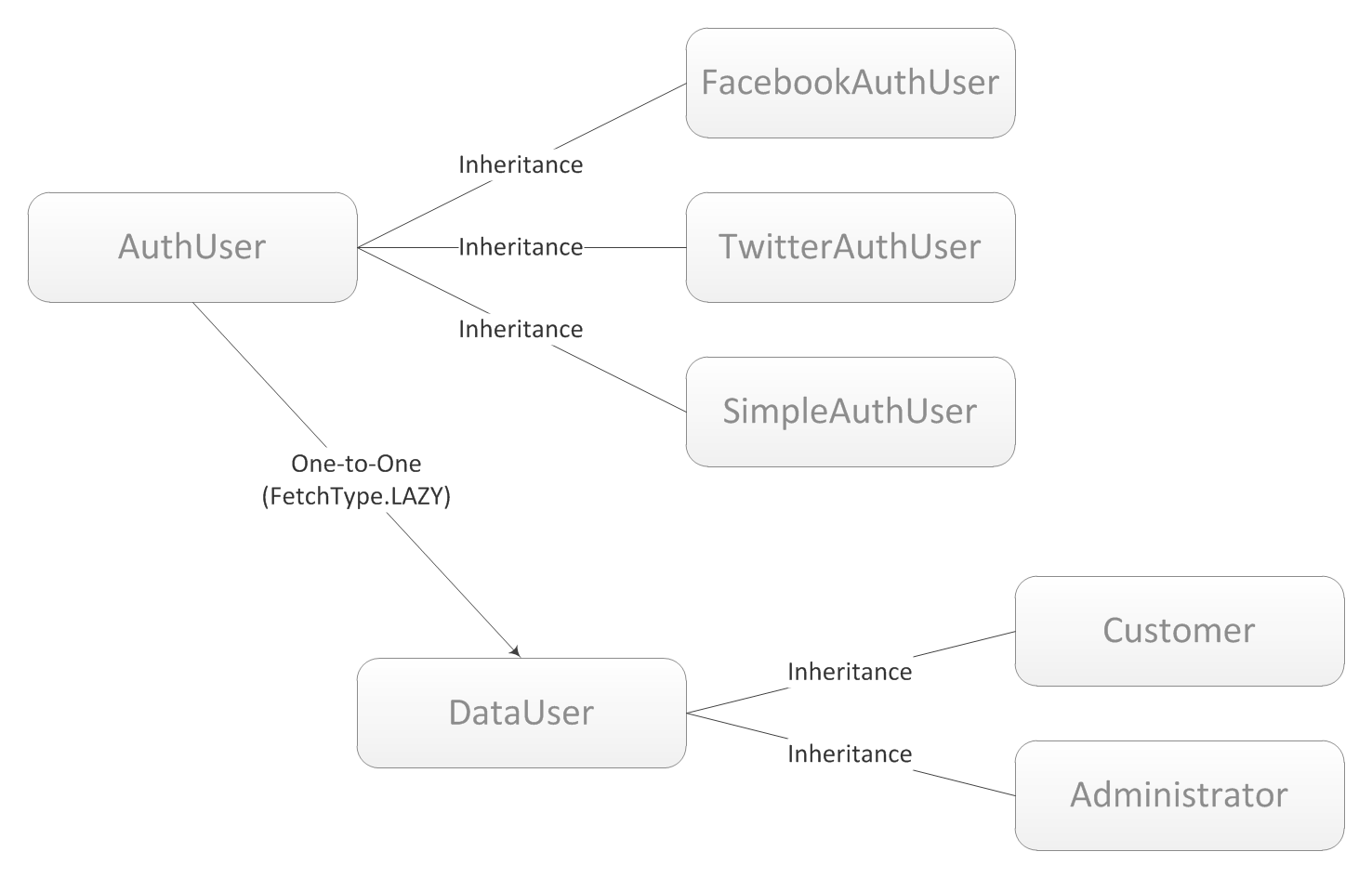

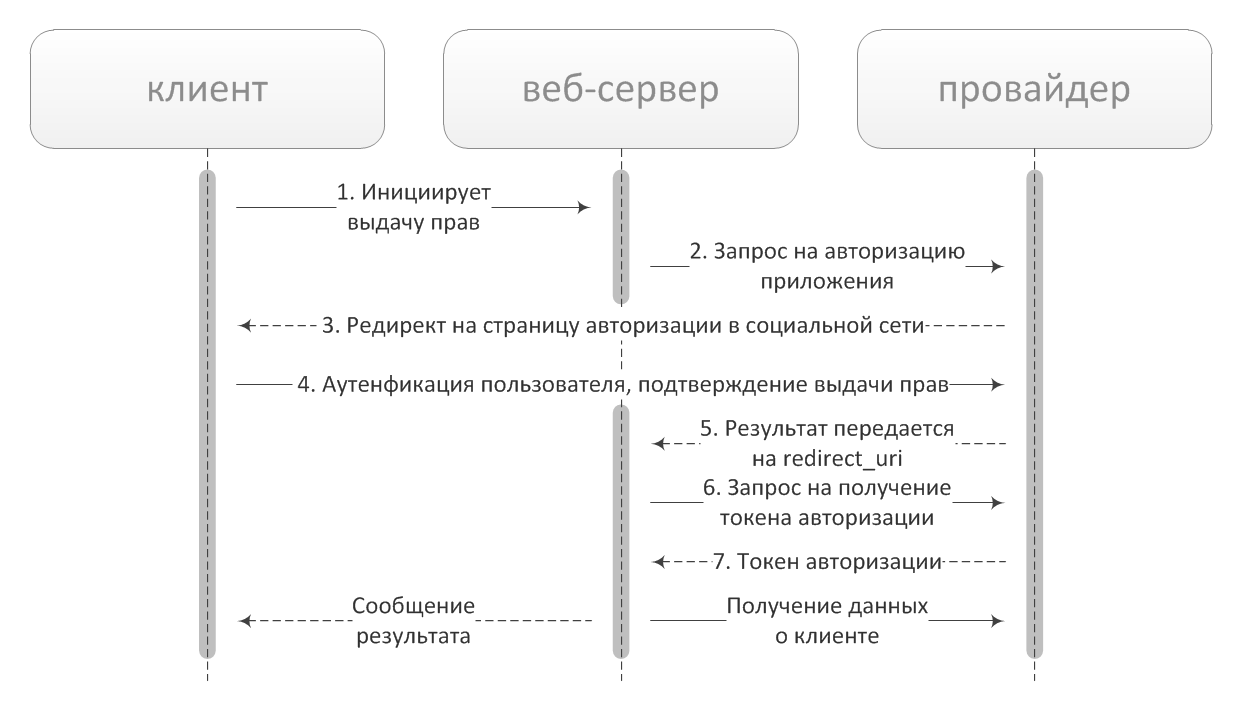

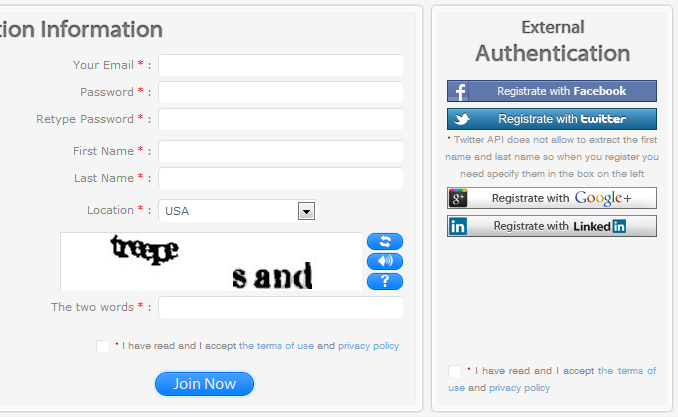

Решил реализовать на разрабатываемом портале авторизацию (регистрацию) и идентификацию пользователей с помощью инструмента разработчика социальных сетей (Social Networks REST API) – тематика далеко не новаторская, активно используется и очень удобная в использовании. Как бы перечислять все удобства и преимущества использования на своих сайтах подобного функционала не буду, но замечу, что меня очень устраивает не запоминать пароли для каждого сайта (пусть даже если у меня пара-тройка стандартно используемых), не участвовать в утомительных регистрациях с пересылками писем и подтверждениями, а также лишний раз не сталкиваться с каптчами. Функционал данных API достаточно примитивный, технология несложная, а реализация достаточно однотипная и простая. Но когда ознакомляешься с технологией, документации и примеров API той или иной социальной сети недостаточно. Кроме этого, как написано в теме, используемый язык – Java, что автоматически уменьшает количество полезной информации. Да и в рунете описаний не так много. Можно идти по пути наименьшего сопротивления и использовать сторонние RESTful продукты, но а) это не дает полного понимания процесса; б) снижает коммутационные свойства требуемого процесса; в) зачастую исследование стороннего продукта может оказаться сложнее разработки своей реализации. Хотя удобство использования такого стороннего продукта может в разы облегчить разработку. Однако лично я в данном обзоре поставил акцент именно на том, чтобы максимально контролировать все процессы, даже в ущерб универсальности (мы «прикручиваем» конкретный функционал к конкретному сайту, и только единицы делают из этого универсальный продукт «на все случаи жизни»). Кроме этого, меня интересует не только реализовать авторизацию пользователей, но и внедрить в систему безопасности проекта, обеспечиваемую фреймворком Spring Security 3. Используемый набор платформ и инструментария: Spring Core 3.1, Spring MVC 3.1, Spring Security 3.1, Hibernate 4.1. Проект внедрения забугорный, поэтому набор внедряемых соцсетей стандартный «для них» – Facebook, Twitter, Google+, LinkedIn. Хочу отметить, что в пакете Spring имеется готовый проект «из коробки» – Spring Social (на сегодня релиз 1.0.2), который замечательно инкапсулируется в Spring-каркас продукта и рассчитан на использование с другими продуктами Spring. Наверняка это было бы профессиональное решение, но наша задача – все контролировать и сделать процесс максимально прозрачным для понимания. Да и с самим Social не все так гладко. 1. Модель.Я пошел по несколько рискованному и противоречивому пути, объединив в объекте пользователя и POJO, и UserDetails, и Entity. С точки зрения подхода к программированию это неправильно, но а) очень удобно; и б) экономит создание нескольких слоев, избавляя нас делать отдельно POJO+Entity, отдельно UserDetails и отдельно DTO, что фактически дублирует содержимое. Предложенная схема построения модели выглядит следующим образом:  Два слоя (AuthUser и DataUser) я выделил, чтобы не мешать между собой логику авторизации с бизнес-логикой проекта: и посетитель, и администратор, и кто бы ни был еще – авторизуются одинаково, но имеют свой набор свойств. К примеру, у меня в проекте есть Jobseekers и Employers, заходят на сайт одинаково, но имеют совершенно разную структуру модели. Что касается разделения структуры внутри слоев, то это очевидно – набор получаемых полей из Facebook, Twitter и т.д., и особенно при стандартной авторизации, настолько разный, что создавать одну жутко растянутую структуру для всего просто глупо и с точки зрения построения БД – избыточно. А что касается масштабируемости, то при добавлении нового провайдера услуги работа с такой структурой была бы крайне неудобной. Листинги некоторых из перечисленных объектов, а также используемые классы enum. AuthUser.java:AuthorityType.java:Authority.java:FacebookAuthUser.java:TwitterAuthUser.java:SimpleAuthUser.java:Как видно, без мало-мальской «химии» не обошлось:

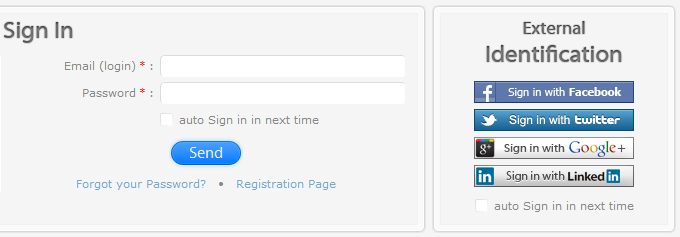

Как видно на схеме и в коде, я решил использовать ленивую зависимость между объектами разных слоев, даже хотя они соотносятся как «один-к-одному». Целей две: 1) AuthUser часто дергается фреймворком в контроллере и представлении, и нет большого желания тащить везде за собой зависимую структуру, тем более, что она может быть весьма расширенной и массивной (у меня в проекте у таблиц Jobseeker только EAGER зависимостей штук 5-6, не считая LAZY – это и телефоны, и адрес, и профессии, и прочие), поэтому, на мой взгляд, перестраховка не помешает. 2) надо не забывать, что эти слои относятся к разным слоям логики: AuthUser дергается фреймворком Spring Security, а параллельно могут происходить изменения в DataUser, а заниматься постоянным отслеживанием и обновлением не хочется. Соглашусь, что данное решение спорное, и совершенно не претендует на окончательное. Возможно, связывать надо наоборот, тем самым уходят перечисленные проблемы, а из бизнес-логики всегда можно будет дернуть авторизационный бин. Это остается на усмотрение разработчиков. Что касается класса DataUser и зависимых, то это простые POJO-классы, непосредственно DataUser содержит общие для всех свойства (скажем, id, firstName, lastName, email, location), а остальные его расширяют, добавляя специфические для себя свойства (приводить листинги нецелесообразно). 2. Контроллер.В принципе, в терминологии authentication и authorization особой разницы нет – авторизация она и есть авторизация, причем, разные сетевые провайдеры склоняют эти термины на свой лад. Однако я в своем отчете четко различаю 2 понятия – регистрация и непосредственно авторизация или вход (обе основаны на авторизации у социально-сетевого провайдера). Скажем, при участии в форуме, или подаче комментария надо просто авторизоваться – будь то в первый вход, или в сотый. У себя разделением на регистрацию и простую авторизацию я преследую необходимостью создания пользовательской модели при подаче заявки на регистрацию. И хотя это можно было бы реализовать проще – при входе проверяем – есть или нет такой человек – и создаем пользовательскую структуру в случае первого входа. Но а) существует стандартная регистрация и логично делать визуальное разделение «тут одно, а тут другое» (пресловутый usability); б) как ни обидно, но API социальных сетей не единодушны в предоставлении информации о своих клиентах – скажем, Facebook API предоставляет емейл, имя, фамилию, пол, локацию; Twitter API – дает screen_name, который может и не быть «имя фамилия», не дает емейл (у них позиция четко разграничивать реал и виртуал); Google+ API предоставляет имя, фамилию, емейл, но ничего о локации; LinkedIn API – имя, фамилию, пол, локацию, но не отдает емейл. Так как мой проект очень тесно завязан с личными данными посетителя (проект для рекрутской компании), вместе с регистрацией я указываю на необходимость заполнять некоторые поля (изначально кроме пользователей Facebook всем надо было хоть что-то указать, сейчас упрощено и такая необходимость есть только у пользователей Twitter, хотя не исключаю полный отказ, а заполнение полей при возникшей необходимости – скажем, при попытке пройти в «зону», где такая информация будет уже просто необходимой). Поэтому моя реализация несколько раздута, хотя это только больше помогает разобраться в механизме авторизации. Хочу напомнить, что для работы (или тестирования) необходимо создать свое приложение в каждой из социальных сетей, и использовать его настройки для работы. Для Facebook это developers.facebook.com/apps, для Twitter – dev.twitter.com/apps, для Google+ – code.google.com/apis/console, для LinkedIn – www.linkedin.com/secure/developer. При создании приложения важны 3 параметра, которые есть у каждого провайдера – это ключ (или API key, Consumer key, Client ID), секретный ключ (App Secret, Consumer secret, Client secret, Secret key) и адрес редиректа (говорят, до недавнего времени у кого-то из провайдеров не работал редирект на localhost, но сегодня проверено – все работают с адресом типа http://localhost:8080/myproject). Там же можно настроить другие параметры, в том числе и лого приложения, правда, LinkedIn требует, чтобы ссылка на картинку была SSL (непонятное пожелание). Facebook и Google+ уже давно пользуются новым протоколом OAuth 2, Twitter и LinkedIn пока остаются на более старом протоколе OAuth (Google+ тоже поддерживал первую версию OAuth до 20 апреля 2012 года). На мое усмотрение (хотя не представляю, чтобы было другое мнение) работать с OAuth 2 несоизмеримо проще и удобнее, правда, несмотря на то, что он достаточно популярный, он по-прежнему не утвержден как стандарт. Принцип работы достаточно примитивный (наиболее популярная схема):  Итак, пользователь на веб-страничке кликает на одну из кнопок регистрации:  (причем, никакого «лишнего» функционала на странице я не оставляю, только кнопка с адресом типа www.myproject.com/registration/facebook и т.д.), запрос попадает в контроллер (для Facebook): Параметры для scope можно найти по адресу developers.facebook.com/docs/authentication/permissions (для Twitter — dev.twitter.com/docs/platform-objects/users, Google+ — developers.google.com/accounts/docs/OAuth2Login#userinfocall, LinkedIn — developer.linkedin.com/documents/profile-fields), я тут привел только пару. Домен redirect_uri должен совпадать с зарегистрированным адресом приложения. state – «свободный» параметр, я его использую как семафор для дальнейших действий – registration, signin, autosignin. Далее пользователь «редиректится» на родную страницу Facebook авторизации, где он разрешит приложению воспользоваться его данными, причем, если разрешения выходят за рамки базовых, то в окне авторизации они будут перечислены. После авторизации наш контроллер с mapping FACEBOOK_IRL_CALLBACK_REGISTRATION получает вызов (при любом решении клиента – авторизоваться, отменить, вернуться). Spring MVC позволяет нам по меппингу сразу фильтровать запросы (в данном случае приведен меппинг моего проекта): Для удобства и унитарного использования пара статических методов класса Utils, использовавшихся в данном листинге: Константы: Библиотеками JSON каждый может пользоваться на свое усмотрение, я воспользовался библиотекой mjson (http://sharegov.blogspot.com/2011/06/json-library.html) – маленькая, удобная и без сериализаций. Как видно, процесс простой и не должен вызывать особых вопросов. Хочу еще заметить, что Facebook выдает параметр location, значения из которого можно «подсунуть» Google Maps API (по адресу http://maps.googleapis.com/maps/api/geocode/json) и вытащить геолокацию в удобной форме (по стандартам Google Maps). Понятно, речь может идти только в том случае, если клиент в своем аккаунте на Facebook указал не только страну локации. Регистрация в Google+ происходит аналогичным образом, с той только разницей, что callback URL в их системе должен полностью совпадать с тем, который указан в настройках приложения. Таким образом, все редиректы попадут только на один меппинг. Для разделения процессов удобно использовать возвращаемый параметр state: Остальные действия, за исключением адресов и возвращаемых параметров, идентичны. По-другому дело обстоит с авторизацией по протоколу OAuth (Twitter и LinkedIn). Я прошел всю цепочку авторизации, но это очень неудобно из-за формирования запроса с токенами – их надо особым образом «склеить» запаковать base64, добавлять параметры со временем и прочие манипуляции. И что самое удивительное – разделы для разработчиков этих социальных сетей не отображают эти процессы. Хотя это стандарт, поэтому расчет идет на стандартный подход. В любом случае, авторизация подобным образом, реализованная «вручную», не представляет интереса для разработки своего приложения. Я советую воспользоваться сторонними свободными библиотеками, которые облегчают эту задачу. Для примера, есть библиотека специально для Twitter – twitter4j.jar. Я воспользовался библиотекой scribe-java (http://github.com/fernandezpablo85/scribe-java), которая распространяется на правах MIT лицензии. В пакете есть работа с Digg API, Facebook API, Flickr API, Freelancer API, Google API, LinkedIn API, Skyrock API, Tumblr API, Twitter API, Vkontakte API, Yahoo API и еще десятка 2 других. Процесс регистрации для Twitter с использованием библиотеки scribe будет выглядеть следующим образом. Контроллер запроса клиента на авторизацию со страницы регистрации: Callback контроллер Twitter: Опять-таки, все очень просто и доступно. Регистрация через LinkedIn API производится совершенно аналогичным образом. Последнее – регистрация стандартным способом. Стандартный – на то он и стандартный, код приводить не буду, уточню только, что в результате мы создаем объект типа SimpleAuthUser, наследуемый от AuthUser: Именно для этого случая понадобился authority NEW_CUSTOMER – зарегистрированный пользователь нуждается в подтверждении регистрации (стандартная практика), а потому а) имеет другую роль; б) не допускается к авторизации Spring Security (enabled = false). Авторизация на сайтеПростенький спринговский application-context-security.xml: CustomUserDetailsManager.java:CustomUserAuthentication.java:CustomAuthenticationProvider.java(класс совершенно бестолковый, но Spring Security необходимо скормить наследника интерфейса AuthenticationProvider, но ближайший по смыслу PreAuthenticatedAuthenticationProvider не подходит):И, пожалуй, самым «узким» местом организации секъюрити является реализация механизма RememberMe. В принципе, все уже организовано так, что работа сервиса RememberMe полностью соответствует реализации TokenBasedRememberMeServices, с одним уточнением: все данные для автоматической авторизации клиента находятся у нас в базе, однако может существовать ситуация, когда пользователь зарегистрировался на сайте, а затем удалил учетную запись на используемой социальной сети. И получается коллизия – пользователя мы авторизуем, но фактически его нет, то есть главные принципы авторизации через сторонние сервисы нарушен. То есть при срабатывании механизма RememberMe мы должны проверять автоматически входящего клиента. В API каждого сетевого провайдера есть такие механизмы, но мы должны «вклиниться» в работу спринговского RememberMe, чтобы на нужном этапе произвести проверку. К сожалению, расширить какой-то класс не получится (у AbstractRememberMeServices нужный нам метод установлен как final), поэтому надо переопределять полностью класс. Мой способ более громоздок, я пошел с конца, а банальная человеческая лень не разрешает переделывать на более простой вариант. Я полностью переопределил класс AbstractRememberMeServices с включением кода класса TokenBasedRememberMeServices, добавив пару строк в метод public Authentication autoLogin(HttpServletRequest request, HttpServletResponse response) – после проверок значений в методе, но перед непосредственной авторизацией вставил вызов метода проверки «реальности» клиента: А ранее, в конструкторе определяю статический список: (данное внедрение кода никак не повлияет на работу RememberMe для стандартной авторизации). А более простой способ подразумевает замену фильтра REMEMBER_ME_FILTER на свой, где надо поместить аналогичный код после вызова вышеуказанного метода autoLogin, но до непосредственной авторизации. Он менее затратный по коду и более логичный для понимания, правда, требует вмешательства в конфиг. По какому пути пойти – каждый решит сам, но второй, на мой взгляд, идеологически более «чистый». Еще надо уточнить по поводу класса ExternalController и вызова checkAccount(user). Все мои callback-контроллеры расширяют класс ExternalController: и каждый контроллер переопределяет этот единственный метод. К примеру, для Facebook это: а для Twitter: и т.д. Непосредственно сама авторизация на сайте (login, sign in) очень напоминает регистрацию. Пользователь заходит на страничку, нажимает «Войти» и его так же перебрасывает на авторизацию:  Единственное, я передаю на сервер параметр – «signin» или «autosignin», в зависимости от того, нажат ли флажок «входить автоматически». Далее все происходит по аналогичному с регистрацией сценарию, только меняется параметр, callback URL и убираю все scope или permission – нам надо получить только ID клиента и его токены. После соответствующих проверок в методах контроллера я советую перезаписывать токены в БД. И хотя, к примеру, Facebook за время моих тестов не поменял токен клиента, а Google+ делает это каждый раз. Не знаю, как часто происходит «смена», поэтому перезапись осуществляю после каждого получения access_token (фактически при каждой неавтоматической авторизации у провайдера). И самый важный момент – непосредственная авторизация пользователя в Spring Security (после проверок, конечно, на соответствие и получения прав от API провайдера), на примере контроллера Facebook: Теперь при установленной галочке автовхода клиент будет автоматически залогинен. Соответственно, если галочки нет, вызов метода logout у сервиса RememberMe сотрет куки (больше он ничего не делает). Кстати, переход по ссылке "/logout" снимает авторизацию и чистит куки автоматически. Это предусмотрено соответствующей строкой в конфиге Spring Security выше. Использование данного метода можно «прикрутить» и для стандартной авторизации: после прохождения проверок (нахождения пользователя в таблице, сверки хеша пароля и т.д.) вручную авторизуем его: Разницы в использовании никакой нет. Единственное, что различает, – это то, что при срабатывании механизма RememberMe не будет никаких посторонних проверок, фактически, полностью совпадет с работой сервиса TokenBasedRememberMeServices. Далее использование авторизации аналогично использованию обычных ролей Spring Security, с той только разницей, что нельзя пользоваться аннотацией @Secured(«CUSTOM_ROLE»), он рассчитан на стандартные роли (хотя вроде есть механизм их переопределения, в который я не вдавался). Но у Spring Security есть другой механизм – использование тех же аннотаций @PreAuthorize, @PostFilter: @PreAuthorize(«hasRole('ADMINISTRATOR')»), @PreAuthorize(«hasRole({'CUSTOMER', 'ADMINISTRATOR'})»). Надо только в конфиге Spring Security указать это в параметре security:global-method-security. Аналогичным образом можно пользоваться преимуществами и возможностями Spring Security в представлении (в JSP). К примеру: Подобные конструкции позволяют не передавать модель из контроллера в представление, а оставить механизм изъятия модели на представление (оно само обратится за моделью в ДАО). Также можно использовать jsp-скриплеты на jsp-страницах (хотя у использования скриплетов появляется масса противников, в основном из-за позиции «бобу – богово, кесарю — кесарево», программист занимается программированием, а верстальщик и/или дизайнер – оформлением; но этот вопрос спорный, я лично не являюсь сторонником ни одной, ни другой концепции – да, некрасиво, да, иногда очень удобно): Приведенный код страницы только отражает возможности использования контекста секъюрити, но не претендует на какую-то осмысленность логики страницы. Хочу акцентировать внимание на «узкое» место, вызванное ленивой зависимостью между объектом аутенфикации и его параметрами (объекта-принципала): без доработок оба куска кода страниц при открытии вызовут Runtime Exception, так как поле user (вызов метода getUser()) будет содержать по умолчанию объект со всеми полями, заполненными как null. Использование паттерна OpenSessionInView без дополнительной подгрузки зависимого объекта в данном случае не поможет, так как сессии HTTP тут разные. Поэтому надо либо подгружать зависимый объект сразу при загрузке, но это противоречит тому подходу, из-за которого и была назначена ленивая связь – объект будет загружен и изменение зависимого объекта не приведет к обновлению загруженного, в этом случае проще установить EAGER-связь. Я это решил в authenticationDAO заменой обычно используемого sessionFactory.getCurrentSession() на открытие новой сессии: SessionFactoryUtils.openSession(sessionFactory). Возможно, это не самое экономное в плане памяти решение, но я пока не задавался этим вопросом и не углублялся в данную тематику. Думаю, что установив проверку на наличие текущей сессии, можно отказаться от фильтра или интерцептора OpenSessionInView, фактически заменив его работу. Текста получилось более чем нужно, наверняка есть спорные или даже ошибочные моменты, но я постарался отразить решение тех трудностей, с которыми столкнулся сам при реализации задуманного механизма. |

АДМИНКА

АДМИНКА НАВИГАЦИЯ

НАВИГАЦИЯ СВЯЗЬ С НАМИ

СВЯЗЬ С НАМИ РАДИО

РАДИО ЛУЧШИЕ ЧАТЫ

ЛУЧШИЕ ЧАТЫ

СЧЁТЧИКИ

СЧЁТЧИКИ